Kurumların tüm halka açık çalışan hizmetleri ve portallarında çok faktörlü kimlik doğrulama kullanılmasını tavsiye eden Crowdstrike Türkiye & CIS Bölge Müdürü Ümit Nadim, “Çok faktörlü kimlik doğrulama, özellikle çalışan kimlik verilerinin risk altında olduğu senaryolardaki tehdit unsuru faaliyetlerinde çalışan verilerine ve kurum ortamına yetkisiz erişimleri engelleyecektir” dedi.

CrowdStrike olarak sahada verdiginiz siber saldırı sonrası yaptığınız araştırmalardaki en çarpıcı bulgular nelerdir? Sizce kurumlar nelere önem vermeli?

İş kesintisi, saldırıların ana amacıydı. Bu durum, CrowdStrike hizmetlerinin soruşturduğu olayların %36’sı için geçerliydi. Bunlara genellikle fidye yazılımları, zararlı ve kötü amaçlı yazılımlar veya hizmet engelleme saldırıları sebep oldu.

En sık başvurulan MITRE ATT&CKTM teknikleri hesap ifşalarına odaklandı ve genellikle “living off the land” (LOTL) yöntemleri kullanıldı. “Credential dumping” denilen kimlik bilgilerinin ele geçirilmesi yöntemi, en sık gözlemlenen yöntemdi; üçüncü sırada ise hesap keşfi bulunmaktaydı. İlk beş sıranın kalanını ise PowerShell, betik yöntemi ve komut satırı arayüzü yöntemi oluşturdu.

Saldırıların kendiliğinden saptanması konusunda devam eden iyileşmeler görüldü.

Rapora göre; olaylara müdahale ekiplerinin birlikte çalıştığı kurumların %79’u, yaşanan ihlalleri dışarıdan bildirim gelmeden saptayabildi ve bunlara müdahale edebildi. Bu oran 2018 yılında %75’ti.

Bekleme süresi nispeten arttı. Ortalama bekleme süresi, gelişmiş saldırganların daha güçlü karşı önlemler kullanmaları sebebiyle 85 günden 95 güne yükseldi ve bu sayede keşfedilmeden daha uzun süre — hatta bazı durumlarda yıllar boyunca — saklanma fırsatı yakaladılar.

Kötü amaçlı yazılım kullanarak gerçekleştirilen güvenlik saldırıları, kötü amaçlı yazılım kullanılmadan gerçekleştirilen saldırılarla neredeyse aynı sayıdaydı. CrowdStrike tarafından soruşturulan saldırıların %51’inde kötü amaçlı yazılım kullanılmayan yöntemlere başvurulduğu %49’unda ise kötü amaçlı yazılımlar kullanıldığı tespit edildi. Soruşturulan vakaların %22’sinde kötü amaçlı yazılım kullanan yöntemlerin kötü amaçlı yazılım kullanmayan yöntemler ile birlikte uygulandığı tespit edildi.

Bu temel bulgulara ek olarak, hizmetler ekibi 2019 yılında bazı temel konular tespit etti. Kurumların aşağıdakilere dikkat etmesi gerekmektedir:

Saldırganlar, Active Directory keşfini otomatikleştirme çabalarında daha incelikli ve hedefe yönelik davranıyorlar. BloodHound tarzı modern araçların kullanımı bu süreci basitleştirdi ve otomatikleştirdi; bu da kötücül unsurlar için saldırıları daha kolay hale getirirken aynı zamanda savunmada olanlara zayıflıklarını tespit etme ve iyileştirme için kullanabilecekleri bir araç sağladı.

Üçüncü parti riskler, saldırılar için kuvvet çarpanı görevi görüyor. Tehdit unsurları her geçen gün daha da artan bir şekilde üçüncü parti hizmet sağlayıcılarını hedef alarak müşterilerini riske atıyor ve saldırılarını ölçeklendiriyorlar.

Saldırganlar Bulut Hizmet Olarak Altyapıyı (IaaS) hedef alıyor. Saldırganlar bilgi verilerini hızlı ve sistematik bir biçimde toplama kabiliyetlerini artırdıkça, halka açık ve bulut tabanlı altyapılara API (Uygulama Programlama Arayüzü) kodları aracılığıyla yapılan tehdit aktiviteleri hedefe yönelik hale geldi.

Mac’ler de artık açık bir şekilde siber savaşın ateş hattında. Tehdit unsurları, yerel uygulamalarla “living off the land” tekniklerini kullanarak macOS ortamlarını daha sık hedef almaya ve aynı kurum içindeki Windows sistemlerine nazaran daha az yaygın olan güvenlik araçlarından istifade etmeye başladılar.

Yama sorunu devam ediyor. Basit hijyen çalışmaları önemini koruyor; artık kurumlar yamalama konusunda daha başarılı olsa bile, yamalamayı zorlaştıran faktörler daha karmaşık bir hale geldi.

Engellemenin yapılandırılma biçimi verimliliği etkiliyor. Rapora göre; birçok kurum sahip oldukları araçların becerilerini kullanma konusunda yetersiz. Bu hassas ayarları aktif hale getirmedeki yetersizlik sadece kurumları daha savunmasız hale getirmiyor, aynı zamanda onlara yanıltıcı bir güvenlik hissi veriyor.

Temel bulgularda da belirtildiği üzere, kurumların saldırıları kendiliğinden tespit etme becerilerinde gelişmeler gözlemlendi; fakat uzayan tespit süreleri hala sorun teşkil ediyor. CrowdStrike, kurumların örnek uygulama olarak “1-10-60 kuralına” uymaları gerektiğini savunuyor: bir dakikada saldırı tespiti, on dakikada soruşturma ve bir saatte iyileştirme.

Yeni yayınlanan 2019 CrowdStrike Küresel Güvenlik Tavrı Anketi sonuçlarına göre; kurumların büyük bir çoğunluğu 1-10-60 kuralına uymayı “ezber bozan” bir koruma yöntemi olarak görüyor. Yine de, ankete cevap verenlerin çoğunluğu, bu ölçekte yetersiz olduğunu kabul ediyor. CrowdStrike Hizmetler ekibinin kurumlar için olaylara müdahale faaliyetleri sırasında deneyimledikleri de bu durumu kanıtlar nitelikte: 1-10-60 kuralı saldırganın bir adım önünde olma ve potansiyel bir saldırıyı engelleme ihtimallerini önemli ölçüde artırıyor. Ancak bu kurala uymak, hız ve deneyim gerektiren zor bir kıstas.

Yapılan bu saldırılar sonucunda ne gibi zararlar söz konusu oluyor?

SALDIRI ETKİLERİ

İŞ KESİNTİSİ

Bu sene iş kesintileri manşetlerde yerini buldu. CrowdStrike Hizmetleri’nin soruşturduğu güvenlik ihlallerinin %36’sı, kurumlarının işlerinde kesinti yaşadılar. Bu kesintiler çoğunlukla fidye yazılımlar, kötü amaçlı yazılımlar ve hizmet engelleme saldırıları yüzünden meydana geldi. Düşmanın fidye yazılım saldırılarındaki asıl amacı finansal kazanç sağlamak olsa bile, bunların yol açtığı kesintilerin şirketlere etkisi, fidye ödemenin çok daha ötesinde zararlara sebep olabilir. Ancak, aradaki bu fark azalıyor gibi gözüküyor; zira CrowdStrike’ın gözlemlerine göre siber suç unsurları geçtiğimiz yıl boyunca fidye taleplerini önemli miktarda artırdılar.

VERİ HIRSIZLIĞI

Veri hırsızlığı da sıralamada iş kesintilerinin çok arkasında değildi ve CrowdStrike tarafından soruşturulan güvenlik ihlallerinin %25’ini oluşturdu. Bunlar arasında fikri mülkiyet hırsızlığı, kimlik hırsızlığı ve kişisel sağlık verileri hırsızlığı vardı. Fikri mülkiyet hırsızlığı ile hedefli saldırılarda uzmanlaşmış ulus devlet düşman unsurları arasında bir bağlantı görüldü; bunların başında Çin bazlı unsurlar olsa da, bazı Kore Demokratik Halk Cumhuriyeti (Kuzey Kore) bazlı düşmanlar ve Vietnam bazlı OCEAN BUFFALO ismindeki saldırgan da CrowdStrike İstihbaratı tarafından tespit edildi. Kimlik hırsızlığı ve kişisel sağlık verileri hırsızlığı, casusluk ve suç amaçlı operasyonlara olanak sağlayabiliyor. Genelde bu tarz veriler siber casuslar tarafından yüksek profilli hedefler hakkında bir dosya hazırlamak amacıyla kullanılabiliyor, ya da siber suçlular bu bilgiyi satmayı veya fidye istemeyi tercih edebiliyor.

PARASAL KAYIP

Bu yıl parasal kayıp kategorisine farklı bir açıdan baktık. Daha önce de belirttiğimiz gibi, fidye yazılımlar genellikle finansal kazanç için kullanılıyor olsa bile; bunun yol açtığı iş kesintilerinin etkisi kurumlar için çok daha olumsuz sonuçlar doğurabiliyor. Sonuç olarak biz de, bu sene fidye yazılımları iş kesintisi kategorisi altında değerlendirmeye karar verdik.

Geçtiğimiz seneki Hizmetler raporunda parasal kaybın etkisi çok daha yüksek olsa bile, fidye yazılımların iş kesintisi altında sınıflandırılmasıyla birlikte 2019 yılındaki vakaların yalnızca %10’una denk geldi. Bu yılki parasal kayıp kategorisinde suç yazılımları, form gaspı, kripto gaspı ve benzeri saldırılar bulunmaktaydı.

YAYGIN OLARAK KULLANILAN SALDIRI TEKNİKLERİ NELERDİR?

Saldırganlar tarafından kullanılan en yaygın ve etkili teknikleri anlamak, kurumların her saldırı tekniğinin yaygınlığı ve riskleriyle orantılı güvenlik kontrolleri uygulamasına yardımcı olur. CrowdStrike Hizmetleri tarafından gözlemlenen en yaygın teknik “credential dumping” adı verilen kimlik bilgilerinin ele geçirilmesi tekniği iken, en popüler üçüncü teknik ise buna bağlı olan hesap keşfi uygulamasıydı. Bir saldırganın amacı, genellikle meşru kimlik bilgileri kullanarak ağa erişim sağlayıp sonrasında imtiyazlarını arttırarak yatay hareket etmek ve bu sırada ağdaki herhangi bir kullanıcı veya yöneticiymiş gibi saklanmaktır. Meşru kimlik bilgilerinin gayrimeşru kullanımının tespiti, kötü amaçlı yazılımlara ve diğer saldırı tarzlarına göre daha zor olabilir.

Gözlemlenen tekniklerin çoğu, “living off the land” saldırılarında kullanılabilir. Düşmanların “living off the land” aktivitelerini, bu araçların ağ yöneticileri tarafından meşru bir biçimde kullanılmasından ayırmak genellikle zordur. İşte tam olarak bu yüzden uç nokta tespit ve müdahale teknolojileri aracılığıyla gerçek zamanlı görünürlük kazanmak ve meta verileri kaydetmek, meşru ve gayrimeşru “living off the land” faaliyetlerini ayırmaya yardımcı olarak analizlere anlam katabilir.

- 1 Credential Dumping

- 2 PowerShell

- 3 Hesap Keşfi

- 4 Komut Satırı Arayüzü

- 5 Betik Yöntemi

Tablo 4. 2019 yılında gözlemlenen ilk beş MITRE ATT&CK tekniği

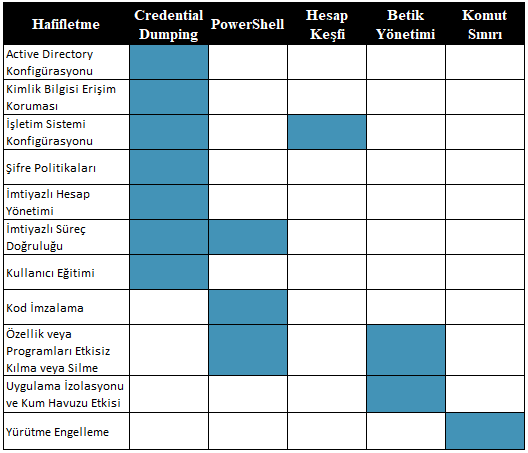

Kurumların en yaygın teknikler hakkındaki görünürlüğüne ve bunları engellemeyi önceliklendirmesine yardımcı olmak amacıyla, Hizmetler ekibi Tablo 5’te verileri en etkin hafifletme tekniğine göre sıraladı. Tüm teknikler, 2019 yılında gözlemlenen CrowdStrike Hizmetleri vakaları arasındaki sıklıklarına göre önceliklendirilmiştir.

Bu saldiri tekniklerine karşı ne gibi önlemler alarak yapılan saldirinin etkisini azaltabiliriz?

Saldırganlar tarafından kullanılan en yaygın teknikleri ve tehditleri önceki bölümlerde açıklandığı şekliyle anlamak, ancak bunların nasıl tespit edilip engelleneceğine dair bilgi sahibi olduktan sonra işe yarar. Falcon platformu gibi yeni nesil antivirüs çözümlerine ek olarak, ekibimiz müşteri ortamlarında pek çok etkili hafifletme tekniği gözlemlemiştir. Hizmetler ekibinin en etkili bulduğu tekniklerin listesi aşağıdadır. Bunlar, kurumunuzun risk profili ışığında değerlendirilmelidir.

MITRE halihazırda ATT&CK çerçevesi kapsamında saldırgan taktiklerini hafifletme önlemlerinin haritasını çıkarıyor. Bu yaklaşım faydalı olsa bile, Tablo 5’teki gibi haritalama çalışmalarını ekibinizin işine yarayacak uygun önlemlere dönüştürmek zor olabilir. Hizmetler ekibi raporun bir sonraki bölümünde dört adet temel güvenlik önlemini tanımlıyor. Bu önlemlerin müşteri ortamlarındaki en yaygın beş saldırı tekniğini tespit etmek ve engellemek konusunda bir fark yarattığı gözlemlenmiştir. Bu önlemler (MFA, ağ segmentasyonu, antivirüs ya da anti-kötü amaçlı yazılımlar ve log analizi) her ne kadar temel uygulamalar olsa da, bunları gerçekleştirmek her zaman kolay olmayabilir.

ÇOK FAKTÖRLÜ KİMLİK DOĞRULAMA (MFA)

CrowdStrike, kurumların tüm halka açık çalışan hizmetleri ve portallarında çok faktörlü kimlik doğrulama kullanılmasını tavsiye ediyor. Çok faktörlü kimlik doğrulama, özellikle çalışan kimlik verilerinin risk altında olduğu senaryolardaki tehdit unsuru faaliyetlerinde çalışan verilerine ve kurum ortamına yetkisiz erişimleri engelleyecektir.

AĞ SEGMENTASYONU

Güvenlik ekipleri, Active Directory ormanlarının içine bu ormandaki etki alanları ve organizasyon birimlerine (OU) güvenmeyecek segmentler uygulayabilirler. Ağ segmentleri iştirakler veya etki alanlarıyla, sonrasında da her etki alanındaki organizasyon birimleriyle ayrılabilir. Bu etki alanları ve organizasyon birimleri özellikle üst ve alt etki alanları arasında iki yönlü bir güven tesis etmeyerek hesap erişimini kontrol etmeli ve sınırlamalıdır. Buna ek olarak, ağ segmentleri uç nokta ve ağ bazlı takip ile güçlendirilmiş bir sistem içermelidir ve bu sistem tüm segmentler arasında aracı ya da “sıçrama sunucusu” görevi görmelidir. Sıçrama sunucusu etki alanları arasında kontrollü erişim noktası olarak çalışır. Kontrollü ve segmentasyonu yapılmış bir ağ, saldırı yüzeyini küçültür ve tehdit unsurlarıyla kendi başına yayılan kötü amaçlı yazılımların ortam içinde hareket etmesini zorlaştırır.

ANTİVİRÜS / KÖTÜ AMAÇLI YAZILIM

Kurumlar ortamlarına gelişmiş bir uç nokta koruma ajanı yerleştirmelidirler. Etkinliği artırmak amacıyla, uç nokta koruması makine öğrenimi içermeli ve bu sayede gerçek zamanlı antivirüs ve anti-kötü amaçlı yazılım becerilerine ek olarak anormallikleri tespit ederek buluşsal yöntemler uygulamalıdır. Uç nokta koruması hem tespit hem de engelleme becerilerine sahip olmalıdır. Bu sayede, güvenlik ekipleri ortamlarında meydana gelen şüpheli olay ve faaliyetlerinden haberdar olacaklardır. Son olarak kurumlar, uç nokta koruma platformu tarafından tespit edilen tüm olayları takip ve koordine edebilecek, kendini bu işe adamış bir ekibe sahip olmalıdırlar. Güvenlik ekipleri aynı zamanda dosya sunucusu ve etki alanı denetleyicisi gibi kritik sistemler için güvenli uygulamaları listeleme (whitelisting) işini test ederek uygulayabilir. Güvenilir uygulamaları listeleme işlemi, bilinmeyen ve güvenilmeyen uygulamaları veya komut dizilerini engellemek amacıyla Windows AppLocker üzerinden yürütülebilir. Güvenilir uygulamalar listelenince, yetkisiz ve kötücül olma riski taşıyan uygulamalar ve yazılımlar çalışmaz ve böylece hem tehdit unsurlarının hem de iç tehditlerin potansiyel saldırı vektörleri sınırlandırılmış olur.

LOG ANALİZİ

Konumuz ortam içinde “görünürlük” olduğunda, etkin bir log analizinden başka bir çözüm yoktur. Güvenlikle alakalı logları bir güvenlik vaka ve olay yönetimi (SIEM) aracında kümelemek ve analiz etmek, güvenlik ekiplerinin ortamlarında ne olduğunu daha iyi anlamalarına yardımcı olur. Gelişmiş antivirüs ve ağ güvenliği araçları yukarıda bahsedilen en yaygın beş saldırı tekniğini tespit etme ve engelleme potansiyeline sahip olsa bile; güçlü tespit kurallarına sahip bir SIEM, gelişmiş araçlarda olabilecek açıkları yakalama yetisine sahiptir. SIEM yalnızca log analizine yardımcı olarak vakaları tespit etmekle kalmaz, aynı zamanda bu tür vakaları soruşturmayı da kolaylaştırır.

Bir SIEM aracından en iyi şekilde yararlanmak için iki şey gerekir. Birincisi doğru verileri topladığından ve sakladığından emin olmak; ikincisi ise hatalı pozitif sonuçları minimuma indirip şüpheli faaliyetlerde alarm veren tespit kuralları geliştirmek. Modern SIEM araçları, güvenlik ekibi her yeni kullanım senaryosu tanımladığında daha rafine hale gelebilecek ezber bozan tespit kurallarına sahiptir. Hangi logların kullanılacağı ise, kurumlara ve bu kurumların işleyişindeki kritik sistemlere bağlıdır.

CROWDSTRIKE HAKKINDA

CrowdStrike® Inc. (Nasdaq: CRWD), küresel bir siber güvenlik lideri olarak güvenlik ihlallerini durdurmak amacıyla baştan yaratılmış uç nokta koruma platformuyla, güvenliği bulut dönemi için tekrar tanımlamaktadır. The CrowdStrike Falcon® platformunun tek hafif ajanlı mimarisi, bulut ölçekli yapay zeka kullanarak ve işletme içinde gerçek zamanlı koruma ve görünürlük sunarak ağ içinde veya dışındaki uç noktalara yapılan saldırıları engellemektedir. Tescilli CrowdStrike Threat Graph® ile çalışan CrowdStrike Falcon, her hafta dünyanın dört bir yanından uç nokta ile ilgili 2,5 trilyondan fazla olayı gerçek zamanlı bir biçimde ilişkilendirerek dünyanın güvenlik konusunda en gelişmiş veri platformlarından birini beslemektedir. CrowdStrike ile müşteriler daha iyi koruma ve daha iyi performanstan faydalanır ve bulut tabanlı Falcon platformu sayesinde değer elde etme süreleri azalır. CrowdStrike hakkında bilmeniz gereken tek şey vardır: Biz, güvenlik ihlallerini durduruyoruz.

CROWDSTRIKE HİZMETLERİ HAKKINDA

CrowdStrike Hizmetleri, kurumların güvenlik olaylarına karşı kendilerini savunmaları ve bunlara müdahale etmeleri için gereken korumayı ve uzmanlığı sağlar. CrowdStrike’ın birinci sınıf tehdit istihbaratından ve yeni nesil uç nokta koruma platformundan yararlanan CrowdStrike Hizmetleri olaylara müdahale (IR) ekibi, dünyanın her yerinden müşterilerinin eş zamanlı olarak saldırganları tespit etmesine, takip etmesine ve engellemesine yardımcı olur. Bu eşsiz yaklaşım, CrowdStrike’ın izinsiz erişimleri daha hızlı durdurmasını sağlar ve bu sayede müşteriler faaliyetlerine daha kısa sürede devam edebilirler. CrowdStrike aynı zamanda proaktif hizmetler sunarak kurumların tehditleri önceden sezme yeteneklerini geliştirmesini, ağlarını hazırlamasını ve sonuç olarak siber saldırılardan kaynaklanacak hasarları engellemesini sağlar.